El desarrollo de las redes inalámbricas se basa en la conexión de nodos mediante ondas electromagnéticas, eliminando la necesidad de cables físicos. A continuación, se detallan sus tipos según cobertura, los estándares principales y su alcance.

1. Tipos de Redes Inalámbricas y su Alcance

Las redes se clasifican principalmente por su área de cobertura geográfica:

- WPAN (Wireless Personal Area Network): Redes de cobertura personal para comunicar dispositivos y periféricos a muy corta distancia.

- Tecnologías: Bluetooth (IEEE 802.15.1), ZigBee (IEEE 802.15.4), RFID y HomeRF.

- Alcance: Generalmente hasta un máximo de 10 metros.

- WLAN (Wireless Local Area Network): Redes de área local, comúnmente conocidas como Wi-Fi.

- Alcance: Variable según el estándar y obstáculos; en espacios diáfanos es mayor, pero suele cubrir edificios o estancias específicas.

- WMAN (Wireless Metropolitan Area Network): Redes de área metropolitana diseñadas para dar servicios de banda ancha en zonas amplias o rurales.

- Tecnologías: WiMAX (IEEE 802.16) y LMDS.

- Alcance: Hasta 60 km en el caso de WiMAX y entre 100 m y 35 km para LMDS.

- WWAN (Wireless Wide Area Network): Redes de área extensa que utilizan tecnología de red celular para transferir datos a grandes distancias.

- Tecnologías: UMTS, GPRS, EDGE, HSPA, 3G y GSM.

2. Estándares Principales

Los estándares definen las reglas de comunicación y compatibilidad entre dispositivos:

- IEEE 802.11 (Wi-Fi): Es el estándar para redes de área local inalámbricas. Ha evolucionado para mejorar el rango y la velocidad, siendo totalmente compatible con los servicios de redes Ethernet (802.3).

- IEEE 802.16 (WiMAX): Estándar para redes metropolitanas que utiliza frecuencias de 2,3 a 3,5 GHz.

- IEEE 802.15.1 (Bluetooth): Estándar para redes de área personal enfocado en la baja potencia y corto alcance.

- IEEE 802.11i: Grupo de trabajo en el que se basan los estándares de seguridad WPA y WPA2, creados para solucionar las vulnerabilidades del cifrado WEP.

3. Diferencias Clave: Frecuencia y Medio de Transmisión

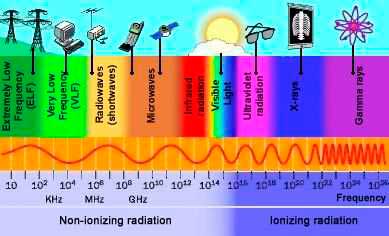

Dependiendo del medio físico y la frecuencia, las redes presentan características distintas:

| Medio | Frecuencia | Características |

| Ondas de radio | 3 Hz a 3000 MHz | Omnidireccionales; poco sensibles a la lluvia. |

| Microondas terrestres | 1 a 300 GHz | Requieren alineación directa (antenas parabólicas); sensibles a la lluvia. |

| Infrarrojos | 300 GHz a 384 THz | Corto alcance; no atraviesan paredes; requieren alineación. |

4. Seguridad

La seguridad es un aspecto crítico, ya que las redes inalámbricas son susceptibles a la captura de paquetes mediante tarjetas en modo promiscuo.

- [WEP: Fácilmente vulnerable.

- WPA2: Basado en el estándar 802.11i, se considera mucho más seguro y robusto para evitar intrusos.

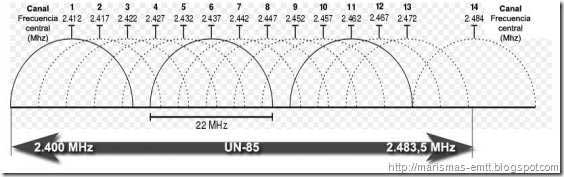

En el contexto de las redes Wi-Fi (específicamente bajo el estándar 802.11 en la banda de 2,4 GHz), los canales son subdivisiones del espectro radioeléctrico que permiten la comunicación. A continuación se detalla su funcionamiento y uso según el documento proporcionado:

¿Cuántos canales existen?

- Total definido: El estándar define un total de 14 canales para la comunicación inalámbrica.

- Disponibilidad geográfica: La cantidad de canales que se pueden usar depende de la regulación de cada región:

- Europa y Australia: Se pueden utilizar los 13 primeros canales.

- EE. UU. y Canadá: Solo están disponibles los canales del 1 al 11.

¿Para qué sirven?

Los canales sirven para organizar el tráfico de datos y permitir que múltiples redes o dispositivos coexistan en un mismo espacio. Sin embargo, cada canal tiene una frecuencia central y se extiende 11 MHz por encima y por debajo de esta, lo que provoca que los canales contiguos se solapen (se encimen) entre sí.

¿Cómo usarlos correctamente?

Para obtener el máximo rendimiento y evitar problemas de conexión, se deben seguir estas pautas:

- Evitar interferencias: Si dos dispositivos usan canales que se solapan, se generarán interferencias mutuas que reducirán la velocidad y estabilidad de la red.

- Mantener separación física: Es fundamental que, si existen varias redes o puntos de acceso en la misma área, utilicen canales con suficiente separación.

- Regla de los 5 canales: Para evitar totalmente el solapamiento, se deben dejar cinco canales de separación entre los canales elegidos.

- Configuración óptima de canales independientes:

- Escenario estándar: Lo ideal es utilizar los canales 1, 6 y 11, que son los tres únicos canales totalmente independientes entre sí.

- Escenario en Europa: Debido a que la potencia se reduce al alejarse de la frecuencia central, en Europa es posible usar una configuración de cuatro canales (1, 5, 9 y 13) con un solapamiento mínimo.

Consejo de instalación: Al montar una red con múltiples puntos de acceso, es vital decidir cuidadosamente su distribución para que los equipos cercanos nunca compartan canales que se solapen.

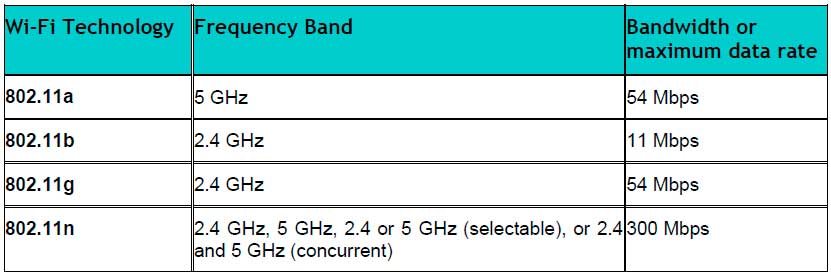

Estándares Wi-Fi (IEEE 802.11)

El estándar 802.11 opera principalmente en la banda de 2,4 GHz. Dentro de esta banda, se definen 14 canales con una separación de 5 MHz entre sus frecuencias centrales.

- Canal 1: 2412 MHz.

- Canal 6: 2437 MHz.

- Canal 11: 2462 MHz.

- Canal 13: 2472 MHz.

- Canal 14: 2484 MHz.

Redes de Área Metropolitana (WMAN)

- WiMAX (IEEE 802.16): Utiliza ondas de radio en las frecuencias de 2,3 a 3,5 GHz. Existe también equipamiento no estándar que opera en la frecuencia libre de 5,4 GHz.

- LMDS: Utiliza principalmente la banda Ka, en torno a los 28 GHz. [cite_start]No obstante, en muchos países europeos también se trabaja en la banda de 3,4-3,5 GHz.

Redes de Área Personal (WPAN)

- Bluetooth (IEEE 802.15.1): Aunque el documento no especifica su frecuencia exacta, lo clasifica dentro de las tecnologías de microondas terrestres (que comprenden de 1 a 300 GHz) para interconectar dispositivos.

- ZigBee (IEEE 802.15.4): Al igual que el Bluetooth, se basa en microondas terrestres para aplicaciones como la domótica.

- RFID: Utiliza ondas de radio para transmitir la identidad de objetos.

Otras Tecnologías Inalámbricas

- Infrarrojos (IrDA): Operan en un rango de frecuencia extremadamente alto, desde 300 GHz hasta 384 THz.

- Ondas de Radio (General): Abarcan desde la banda ELF (3 a 300 Hz) hasta la banda UHF (300 a 3000 MHz).

- Microondas: Comprenden frecuencias desde 1 hasta 300 GHz.

| Estándar | Tecnología | Tipo de Red | Definición / Uso |

| 802.11 | Wi-Fi | WLAN | Redes de área local inalámbricas completamente compatibles con Ethernet (802.3). |

| 802.15.1 | Bluetooth | WPAN | Redes de área personal de corto alcance (máx. 10m) para periféricos. |

| 802.15.4 | ZigBee | WPAN | Redes de bajo consumo y baja tasa de datos, ideales para domótica. |

| 802.16 | WiMAX | WMAN | [cite_start]Redes metropolitanas con cobertura de hasta 60 km y banda ancha de hasta 70 Mbps. |

| 802.20 | WirelessMAN | WAN | [cite_start]Propuesta para redes de área extensa inalámbricas. |

La seguridad en las redes inalámbricas es un aspecto crítico debido a que las ondas de radio pueden ser capturadas fácilmente por cualquier receptor en el rango de cobertura.

Aquí tienes el detalle de los protocolos de seguridad, su funcionamiento y cuáles son los más recomendados:

Evolución de los Protocolos de Seguridad

El estándar IEEE 802.11i es el que define las mejoras de seguridad para las redes inalámbricas, dando lugar a los protocolos que conocemos hoy:

- WEP (Wired Equivalent Privacy): Fue el primer protocolo de cifrado. Utiliza claves estáticas que son fácilmente vulnerables mediante herramientas de captura de paquetes. No se recomienda su uso actualmente.

- WPA (Wi-Fi Protected Access): Creado como una solución temporal para corregir las deficiencias de WEP sin necesidad de cambiar el hardware antiguo.

- WPA2 (802.11i): Es el estándar de seguridad actual más extendido y robusto. Implementa mejoras significativas en autenticación y cifrado.

¿Cómo funcionan los protocolos más usados?

El documento destaca dos mecanismos principales dentro de WPA2:

Cifrado (Protección de los datos)

- AES (Advanced Encryption Standard): Es el protocolo más seguro disponible. Utiliza el algoritmo de cifrado por bloques Rijndael con claves de 128, 196 y 256 bits. Se considera invulnerable a fecha de hoy y es el estándar recomendado.

- TKIP (Temporary Key Integrity Protocol): Mezcla una clave temporal con la dirección MAC del dispositivo y añade un vector de inicialización para generar una clave de cifrado única para cada paquete. Es la segunda opción más segura, recomendada solo si el hardware no soporta AES.

Autenticación (Control de acceso)

Existen dos formas principales de gestionar quién entra en la red:

- WPA2-PSK (Pre-Shared Key): Se utiliza una contraseña común para todos los usuarios. Es el modo típico en entornos domésticos.

- WPA2-Enterprise (802.1X): Utiliza un servidor de autenticación (como un servidor RADIUS). Cada usuario tiene sus propias credenciales. El documento menciona específicamente el uso de PEAP (MS-CHAP v2) como un método de autenticación seguro y compatible con la mayoría de las tarjetas Wi-Fi.

Recomendaciones de uso correcto

Para implementar una red inalámbrica segura, el texto sugiere:

- Priorizar WPA2 con cifrado AES.

- Usar autenticación PEAP en entornos donde se requiera control individual de usuarios.

- Evitar el uso de WEP, ya que permite que intrusos capturen datos y accedan a la red con relativa facilidad.

A continuación, se detalla el funcionamiento técnico de AES y TKIP, así como la definición de WPA2-PSK basándose tanto en el documento proporcionado como en fuentes externas actualizadas.

1. ¿Cómo funciona AES (Advanced Encryption Standard)?

AES es el estándar de cifrado más robusto y eficiente utilizado hoy en día. A diferencia de otros métodos, AES no cifra bit a bit, sino que utiliza un cifrado de bloques.

- Bloques y Claves: Divide los datos en bloques de 128 bits (dispuestos en una matriz de 4×4 bytes). Utiliza claves de 128, 192 o 256 bits.

- Proceso de Rondas: El algoritmo aplica varias «rondas» de transformación matemática. El número de rondas depende del tamaño de la clave (10 rondas para 128 bits, 14 para 256 bits).

- Pasos internos por cada ronda:

- SubBytes: Sustitución de cada byte por otro según una tabla fija (S-Box).

- ShiftRows: Desplazamiento cíclico de las filas de la matriz.

- MixColumns: Combinación matemática de las columnas para mezclar los datos.

- AddRoundKey: Se combina el bloque con una parte de la clave de cifrado mediante una operación XOR.

2. ¿Cómo funciona TKIP (Temporal Key Integrity Protocol)?

TKIP fue diseñado como una solución de emergencia para mejorar la seguridad de los equipos que solo soportaban el antiguo (y vulnerable) cifrado WEP, sin necesidad de cambiar el hardware.

- Claves Temporales: Su principal mejora es que genera una clave única para cada paquete de datos. Esto impide que un atacante recolecte suficientes paquetes con la misma clave para descifrarla (un fallo crítico de WEP).

- Mezcla de Claves: Combina una clave maestra con la dirección MAC del emisor y un número de secuencia del paquete.

- MIC (Message Integrity Check): Añade un código de integridad al paquete para asegurar que no ha sido modificado durante el trayecto (evita ataques de «bit-flip»).

- Algoritmo Base: Sigue utilizando el algoritmo RC4 (al igual que WEP), por lo que se considera menos seguro que AES y puede ralentizar el rendimiento de los routers modernos.

3. ¿Qué es WPA2-PSK?

WPA2-PSK (Pre-Shared Key), también conocido como WPA2 Personal, es el protocolo de seguridad más común en hogares y pequeñas oficinas.

- Definición: «Pre-Shared Key» significa que todos los usuarios de la red comparten la misma contraseña (de 8 a 63 caracteres).

- Funcionamiento: Cuando introduces la contraseña en tu dispositivo, esta se combina con el nombre de la red (SSID) para generar una Clave Maestra (PMK). A partir de ahí, se realiza un proceso de «apretón de manos de 4 vías» (4-way handshake) para establecer las claves temporales de sesión sin que la contraseña real viaje nunca por el aire.

- Vulnerabilidad: Aunque es muy seguro, su punto débil es la propia contraseña. Si es débil, puede ser vulnerable a ataques de «fuerza bruta» o diccionarios.