🛡️ Configuración y Reglas de Cortafuegos: Puntos Clave

1. El Cortafuegos como Elemento de Red

A diferencia de los filtros antiguos, un cortafuegos moderno no solo bloquea tráfico, sino que gestiona la red:

- Enrutamiento: Soporta protocolos como OSPF o BGP, permitiendo que el firewall sea el «corazón» de la red.

- NAT (Network Address Translation): Es vital para las oposiciones entender la diferencia entre SNAT (cambiar la IP de origen para salir a Internet) y DNAT/Port Forwarding (cambiar la IP de destino para que alguien desde fuera acceda a un servidor interno).

2. Anatomía de una Regla de Cortafuegos

Para que una regla sea efectiva, debe contener estos elementos mínimos (la «tupla»):

- Orden de evaluación: Las reglas se leen de arriba abajo. La primera que coincide con el tráfico es la que se aplica.

- Interfaz de entrada/salida: Define por dónde viene el paquete (ej. WAN, LAN, DMZ).

- Origen y Destino: Pueden ser IPs individuales, rangos o redes completas.

- Servicio/Protocolo: Generalmente basado en el puerto (TCP/UDP).

- Acción: * ACCEPT/ALLOW: Deja pasar el tráfico.

- DENY/DROP: Descarta el paquete sin avisar al emisor (más seguro).

- REJECT: Descarta el paquete pero envía un mensaje de error al emisor (útil para diagnóstico interno).

3. La Zona Desmilitarizada (DMZ)

Ampliación importante: se procura la segmentación. En un examen, recuerda que la DMZ es una red aislada que contiene los servidores que deben ser accesibles desde Internet (web, correo). El firewall protege la red interna (LAN) de posibles compromisos en la DMZ.

📊 Monitorización y Análisis de Tráfico

El tema destaca que un firewall que no se monitoriza es un riesgo. Aquí te detallo los niveles de monitorización:

- Monitorización en Consola (Real-time): Útil para resolución de problemas inmediatos (troubleshooting). Permite ver qué regla está bloqueando una conexión específica en el momento.

- Logs y Registros: El historial de todo lo ocurrido. Es fundamental para el análisis forense tras un incidente.

- Herramientas SIEM (AlienVault, Splunk, QRadar): * ¿Por qué son necesarias? Porque un firewall puede generar gigabytes de logs al día.

- Correlación de eventos: Un SIEM puede detectar que 10 intentos fallidos de login en el firewall y un aumento de tráfico en la base de datos están relacionados, disparando una alerta única.

💡 Tips de examen: Conceptos de «Regla de Oro»

- Stealth Rule: Es una regla que se coloca al principio para prohibir cualquier acceso directo a la IP del propio firewall. Sirve para «esconder» el dispositivo de los atacantes.

- Cleanup Rule: Es la regla final de «Denegar todo» (Implicit Deny). Si un paquete no ha cumplido ninguna regla anterior, se descarta aquí y se registra en el log.

💡 Resumen para el examen: ¿Cuándo usar OSPF o BGP?

Imagina que estás diseñando la red de un Ministerio:

- Usarás OSPF para que todos los edificios y sedes internas se comuniquen entre sí de forma ultrarrápida.

- Usarás BGP únicamente en el router que da salida a Internet o para conectar tu red con la de otro Ministerio de forma controlada.

| Característica | OSPF | BGP |

| Tipo | IGP (Interior) | EGP (Exterior) |

| Algoritmo | Estado de enlace (Dijkstra) | Vector de rutas (Políticas) |

| Métrica | Costo (Ancho de banda) | Atributos (AS-Path, etc.) |

| Uso principal | Red interna de una empresa | Conexión a Internet / Entre ISPs |

| Transporte | Directamente sobre IP (Prot. 89) | TCP (Puerto 179) |

| Escalabilidad | Alta (mediante áreas) | Masiva (Internet completa) |

Integración en el Cortafuegos: El concepto de «Virtual Router»

En las oposiciones es clave entender que un cortafuegos de gama alta puede dividir sus funciones. El firewall no solo filtra paquetes, sino que ejecuta procesos de OSPF/BGP para:

- Redundancia: Si un enlace cae, el protocolo de enrutamiento avisa al cortafuegos para que desvíe el tráfico por otra interfaz de seguridad.

- Propagación de la DMZ: El cortafuegos «anuncia» mediante OSPF al resto de la red interna que él es el camino para llegar a los servidores de la DMZ.

Seguridad en los Protocolos (Hardening)

No basta con que funcionen, deben ser seguros. Aquí es donde el examinador puede apretar:

- Autenticación: Es vital configurar autenticación (MD5 o SHA) en las adyacencias de OSPF y en las sesiones BGP. Si no, un atacante podría conectar un router falso y «robar» todo el tráfico de la red (ataque de Routing Hijacking).

- Interfaces Pasivas: En OSPF, se configuran como «pasivas» aquellas interfaces donde hay usuarios pero no otros routers. Esto evita que el firewall envíe información de la red hacia los puertos de los empleados.

Monitorización SIEM aplicada a Routing

El SIEM genera alertas por «errores de routing». Vamos a aterrizar esto con ejemplos reales de OSPF y BGP:

- Alerta de «Flapping» de Vecinos: Si un vecino OSPF pasa de estado

FULLaDOWNrepetidamente, el SIEM debe avisar. Puede ser un cable defectuoso o un ataque de denegación de servicio al proceso de routing. - Cambio en el AS-PATH (BGP): Si de repente el tráfico para llegar a un servicio interno empieza a pasar por un Sistema Autónomo (AS) extraño (por ejemplo, de otro país), el SIEM detectaría una anomalía de seguridad grave.

- Exceso de anuncios de rutas: Si un router empieza a enviar miles de rutas nuevas en pocos segundos, podría ser un intento de saturar la memoria (RAM) del cortafuegos.

La Monitorización en el Cortafuegos

El Cortafuegos distingue tres niveles de observación del tráfico, cada uno con un objetivo distinto:

A. Monitorización en Tiempo Real (Consola)

- Qué es: Ver el flujo de paquetes según ocurre.

- Utilidad: Es fundamental para el Troubleshooting (resolución de problemas). Por ejemplo, si un usuario no puede acceder a una aplicación, el administrador mira la consola para ver si el firewall está aplicando un

DROP(descarte) o unREJECT. - Limitación: No permite ver tendencias históricas ni analizar grandes volúmenes de datos.

B. Monitorización basada en Logs (Registros)

- Qué es: El almacenamiento de cada evento en un archivo de texto o base de datos.

- Detalle técnico: Suele registrar la fecha, IP origen/destino, puerto, protocolo y la regla específica que se aplicó.

- Análisis Forense: Es la herramienta principal tras un incidente de seguridad para saber qué pasó y desde dónde atacaron.

C. Monitorización Avanzada (SIM / SIEM)

Cuando una organización tiene muchos cortafuegos (generando gigas de logs diarios), el ojo humano es insuficiente.

- SIM (Security Information Management): Se centra en el almacenamiento y el reporte a largo plazo (cumplimiento normativo).

- SEM (Security Event Management): Se centra en la correlación de eventos en tiempo real.

- SIEM: La unión de ambos.

Tipos de Alertas en el SIEM (Muy importante para examen)

Se clasifica las alertas que un SIEM debería disparar en estas categorías:

- Alertas sobre mensajes concretos:

- Caída de una interfaz de red (posible fallo físico o ataque).

- Dispositivo sin memoria (RAM) disponible (riesgo de caída del servicio).

- Errores de Routing o NAT (lo que vimos de OSPF/BGP).

- Alertas sobre mensajes agrupados (Correlación):

- Denegación de Servicio (DoS): Se detecta por un «exceso de tráfico permitido» que satura los servidores.

- Escaneo de puertos: «Exceso de tráfico denegado» desde una misma IP origen en poco tiempo.

- Ataque dirigido: «Exceso de tráfico denegado» hacia una IP destino específica.

La Seguridad como Proceso (Ciclo PDCA)

La seguridad no es estática. Se basa en el ciclo de mejora continua de Deming, aplicado a la ISO 27001:

- Plan (Planificar): Establecer objetivos y controles.

- Do (Hacer): Implementar las reglas y políticas.

- Check (Verificar): Aquí entra la monitorización que acabamos de ver.

- Act (Actuar): Corregir fallos y mejorar las reglas basándose en los logs.

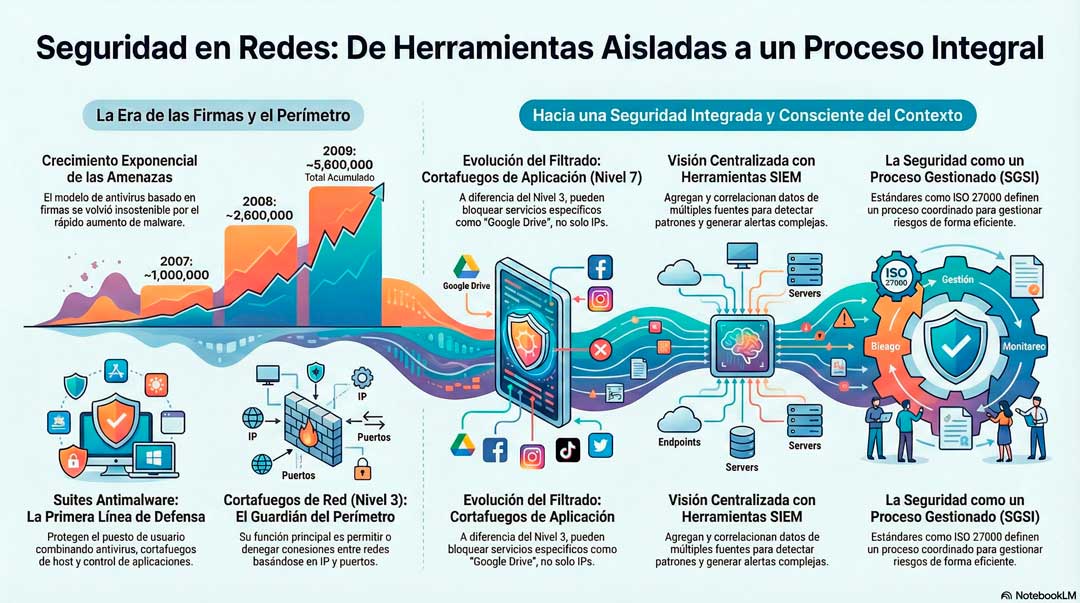

Soluciones de Seguridad

1. Soluciones de Seguridad en el Puesto de Usuario (Host)

El documento explica que la seguridad no solo está en el perímetro de la red, sino en cada dispositivo final (ordenadores, servidores).

- Antivirus y Antimalware:

- Basados en Firmas: Comparan el archivo con una base de datos de «huellas» conocidas. Son reactivos (necesitan que el virus ya exista y sea conocido).

- Análisis Heurístico: La clave del tema. Detectan amenazas por su comportamiento sospechoso (ej. un programa que intenta cifrar archivos de repente). Esto permite detectar ataques «Zero-Day» (nuevos).

- Suites de Seguridad (Endpoint Security): No son solo antivirus. El PDF menciona que integran:

- Firewall de Host: Controla qué aplicaciones del PC salen a la red.

- HIDS (Host IDS): Detecta intrusiones analizando logs del sistema y cambios en registros.

- Control de Dispositivos: Capacidad de bloquear puertos USB o periféricos para evitar fuga de datos o entrada de malware físico.

2. Herramientas de Seguridad de Red

Aquí el documento sube un peldaño y mira la red de forma global:

- IDS / IPS (Sistemas de Detección y Prevención de Intrusiones):

- IDS: Monitoriza, analiza y alerta. Es pasivo (va «a un lado» de la red).

- IPS: Además de detectar, actúa y corta la conexión. Se sitúa «en línea» (in-line), por lo que todo el tráfico pasa a través de él.

- Concepto de examen: Falsos Positivos (tráfico bueno bloqueado) y Falsos Negativos (tráfico malo que se cuela). El objetivo es equilibrar la sensibilidad.

- Sistemas de Gestión de Vulnerabilidades:

- Son herramientas que escanean la red buscando fallos (puertos abiertos, software sin actualizar).

- Diferencia clave: El Escaneo busca la vulnerabilidad; el Test de Intrusión (Pentesting) intenta explotarla para demostrar el riesgo.

- Sistemas de Gestión de Parches:

- El documento resalta que una de las mejores defensas es tener todo actualizado. Estas herramientas automatizan la instalación de parches críticos en miles de equipos a la vez.

3. El Firewall de Nivel 7 (Capa de Aplicación)

Aunque ya lo mencionamos, se hace hincapié en que los filtros de paquetes tradicionales (Nivel 3 y 4) no ven el contenido.

- Ejemplo: Un firewall tradicional permite el puerto 80 (HTTP). Un firewall de Nivel 7 puede ver que por ese puerto 80 estás usando Facebook y puede decidir permitir el chat pero bloquear los juegos de la red social.

4. La Seguridad como un Proceso (Sección 3 del PDF)

Este es un concepto muy «administrativo» que gusta mucho en las oposiciones:

- Seguridad Extremo a Extremo: No hay un único punto de fallo. Si el firewall falla, el antivirus del host debe parar el ataque. Si el antivirus falla, la segmentación de red debe evitar que se extienda.

- Cumplimiento Normativo: El documento cita la familia ISO/IEC 27000.

- Confidencialidad: Solo autorizados ven la información.

- Integridad: La información no se altera.

- Disponibilidad: Los sistemas funcionan cuando se necesitan.